2.4.4 Identifitseerimine ja autentimine

Kasutaja identifitseerimine ja autentimine on kaks erinevat toimingut. Esimene operatsioon, mille teostab kasutaja end arvutiga ühendades, on kasutaja identifitseerimine. Sellel eesmärgil peab kasutaja sisestama süsteemi oma kasutajanime, isikukoodi, vmt. Ja see identiteet peab olema registreeritud OS'i kasutajate andmebaasis. Seejärel kontrollib süsteem, kas kasutaja on see, kellena ta ennast süsteemile esitab. See on kasutaja identiteedi kontroll ehk kasutaja autentimine. Kasutaja autentimisel nõutakse kasutajalt enda identiteedi tõestamist ja selle puhul on aluseks järgmised põhimõtted:

- Midagi, mida kasutaja teab

- Midagi, mis kasutajal on

- Miski, mis kasutaja on

Esimene autentimise viis koosneb üldiselt kasutajalt parooli küsimisest.

Sisestatud parooli võrreldakse salvestatud parooliga ja kui need kattuvad, siis

on kasutaja autenditud.

Teisel juhul toimub autentimine näiteks kasutaja omanduses oleva kiipkaardi abil,

mille kasutaja peab sisestama vastavasse kiipkaardilugejasse.

Kolmandal juhul toimub autentimine kasutaja füüsikaliste parameetrite

(biomeetria), näiteks sõrmejälje alusel.

Paroolipõhine autentimine on tänu oma lihtsusele kõige enam levinud viis. Selle

peamine nõrkus on selles, et mõnel juhul on raske parooli saladuses hoida. Hea

parool (näiteks juhuslik tähekombinatsioon) on piisavalt turvaline, kuid sageli

eelistavad kasutajad paroole, mida on lihtsam meelde jätta (nagu näiteks

tähtsad kuupäevad). Neid paroole on lihtne aimata ja on olemas andmebaasid

levinumatest paroolidest ning programme, mis kasutavad neid andmebaase interneti

kaudu ebaseaduslikeks sissetungides arvutisüsteemidesse.Parooli võib paljastada

visuaalse või elektroonilise jälgimise abil: töökaaslane võib näha parooli

selle sisestamisel klaviatuurilt või võidakse kasutada programmi, mis meenutab

autentimise protseduuri nii, et kasutaja paljastab oma parooli tahtmatult ise.

Et kaitsta paroole pealtkuulamise eest rakendatakse paroolidele ühesuunalist

krüpteerimist ehk räsialgoritmiga krüpteerimist. Räsialgoritm on ühesuunalise krüpteerimise algoritm, kus mingist

andmefailist arvutatakse kontrollarv, mis on alati sama kui faili ei ole

muudetud (näiteks SH1). Süsteemis salvestatakse paroolid räsialgoritmiga krüpteeritud

kujul ja neid ei ole võimalik algkujule tagasi lahti krüpteerida. Kasutaja

poolt sisestatud parooli kontrollimiseks krüpteeritakse sisestatud salasõna

sama räsialgoritmiga ja võrreldakse süsteemis salvestatud salasõnaga. Kui

kasutaja autentimine toimub üle terminali, siis ei saadeta serverisse krüpteerimata

parooli vaid sellise olukorra kaitseks rakendatakse väljakutse-vastus

(challenge-response) meetodit koos krüpteerimistehnikatega.

Sümmeetrilised

krüptograafilised süsteemid ei sobi tõhusaks autentimiseks.Näiteks olgu

siinkohal toote ostmine internetist krediitkaardi abil: kui ostja ja müüa on

eelnevalt kokku leppinud kasutada sümmeetrilist võtit, siis sõnumit, mis

sisaldab kaardi koodi, on võimalik avada kokkulepitud võtmega. Kuid kuidas

vahetada sümmeetrilise krüpteerimise võti kahe partneri vahel turvaliselt?Võtit

ei ole võimalik lihtsalt saata, sest suvaline kolmas isik saab võtme vahelt

haarata ja seejärel dekrüpteerida selles saadetud krediitkaardi koodi. Seetõttu kasutavad kaasaegsed

turvalise side kanalid autentimisel asümmeetrilist krüpteerimist. Asümmeetrilise krüpteerimise puhul on

krüpteerimisvõtmeid kaks, mis seotud omavahel keeruka krüpteerimisalgoritmi

kaudu (näiteks RSA), mis välistab ühe võtme tuletamise teisest. Ühe võtmega

krüpteeritud andmed on võimalik lahti krüpteerida teise võtmega ja vastupidi.

Ühte võtit nimetatakse avalikuks,

kuna see on kättesaadav kõigile ja teist privaatseks,

mis on kättesaadav vaid kasutajale. Niimoodi on võimalik ühel kasutajal, kes

teab teise avalikku võtit edastada talle kaitstud andmed, mida lahti

krüpteerida saab ainult kasutaja ise oma privaatse võtmega. Kasutaja

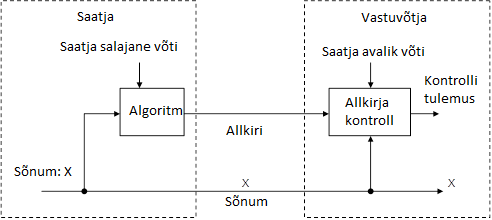

tuvastamisel digitaalset allkirja kasutades krüpteerib kasutaja edastatud info

räsi enda privaatse võtmega ja kasutaja autentsust saab kontrollida kui

dekrüpteerida edastatud räsi kasutaja avaliku võtmega ja võrrelda samast

dokumendist genereeritud räsiga. Asümmeetriline krüpteerimine on aluseks

avaliku võtme infrastruktuuril, mida loetakse kaasaja kõige turvalisemaks

andmekaitse ja autentimise vahendiks.

Joonis 2‑14. Digitaalse allkirja rakendamine (Allikas: Learning Materials for Information Technology Professionals (EUCIP-Mat))

Tugeva autentimise protseduur peab sisaldama mitut eelpoolkirjeldatud autentimismehhanismi. Näiteks on tugevaks autentimismeetodiks digitaalse allkirja abil autentimine, mille puhul kasutaja esitab autentimiseks enda privaatse võtme kiipkaardi abil, millele juurdepääs on omakorda kaitstud parooliga.