4.1.1 Различные истчники опасностей

Сетевая безопасность является очень серьёзной проблемой. Сейчас практически все компьютеры подклчены к сети и поэтому находятся под потенциальной угрозой. Угрозы сети, серверам и компьютерам могут исходить из различных источников.

В настоящее время Интернет проник во все сферы жизни и

является существенным как для бизнеса, так и для общения между людьми и

организациями. Через Интернет часто передаются конфиденциальные данные. Становление Интернета основным

каналом обмена информацией сделало его притягательным различного рода

злоумышленникам, желающим препятствовать нормальной работе служб Интернета,

получить несанкционированный доступ к конфиденциальным данным и использовать их

в различных интересах (в том числе, преступных). Кроме того, это может быть и делом порочного самоутверждения, которое приводит к

образованию различных вирусов или спама, которые перегружают сети и компьютеры,

растрачиают серверные ресурсы. При этом злоумышленники часто пытаются,

получив контроль над чужим компьютером, сделать его инструментом своих

преступных замыслов, делая его источником опасности для всей сети. Поэтому так важно всестороннее

рассмотрение вопросов сетевой безопасности.

Сетевые атаки можно разделить на пассивные и активные. В первом случае, мы

имеем дело с неавторизованным

прослушиванием сети, а во втором случае, злоумышленник может

модифицировать, уничтожать или создавать новые данные.

Исходя из этого, в соответствии с целями атаки подразделяются на:

- Атака доступа (Access attack) - это попытка получения злоумышленником информации, для просмотра которой у него нет разрешения.

- Атака модификации (Modification attack) - это попытка неправомочного изменения информации.

- Атака на отказ в обслуживании (Denial of service attack, DoS) - это атаки, запрещающие легальному пользователю использование системы, информации или возможностей компьютеров. Основной целью атаки является вывести вычислительную систему из строя путем подачи на вычислительную систему большого количества ложных ресурсоемких запросов. В результате этого вычислительная система "зависает" и становится недоступной.

Одним из вариантов сетевой атаки является сниффинг (Sniffing) - вид сетевой атаки, также называется "пассивное прослушивание сети". Несанкционированное прослушивание сети и наблюдение за данными производятся при помощи специальной не вредоносной программой - пакетным сниффером, который осуществляет перехват всех сетевых пакетов домена, за которым идет наблюдение. Перехваченные таким сниффером данные могут быть использованы злоумышленниками для легального проникновения в сеть на правах фальшивого пользователя. В этом случае мы имеем дело с повторной атакой (Replay attack). Другим методом атаки является использование открытых портов Это может быть относительно просто, поскольку утилиты для этого имеются в каждом компьютере (telnet). В то же время, имеются и более эффективные средства (Port scanners), которые могут просканировать все порты, выбранные объектами для атаки, и обнаружить среди них открытые.Те же средства могут быть использованы и для проверки безопасности своего компьютера.

Сценарий атаки обычно следующий:

- Сканирование портов, на основании чего обнаруживаются активные обслуживания и связанные с ними программы, чтобы идентифицировать уязвимые места

- Прослушивание сети, чтобы обнаружить дальнейшие элементы для расширения атаки

- Взламывание системы

К активным методам атаки относится т. н. угадывание паролей (Password guessing attack) с целью взламывания системы. Это в свою очередь подразделяется на:

- Атаку грубой силой (Brute-force attack), заключающаяся в поиске пароля из множества всех его возможных значений путём их полного перебора. Это способ подбора паролей к компьютерной системе, в котором для получения паролей используются автоматически генерируемые последовательности символов, т. е. перебираются их всевозможные комбинации до тех пор, пока пароль не будет подобран.

- Атака подбором по словарю (Dictionary attack), при которой слова из заранее подготовленного словаря хэшируются и сравниваются с хэшированным паролем, похищенным из компьютера. Если одно из значений словаря совпадет со значением пароля, то атака будет завершена.

Серъёзными являются атаки, связанные с подложной идентификаией или спуфингом. Спуфинг (Spoofing) - вид сетевой

атаки, заключающейся в получении обманным путем доступа в сеть посредством

имитации соединения. Используется для обхода систем управления доступом, например, на основе IP адресов, а

также для маскировки ложных сайтов под их легальных двойников. Изменение идентификации может быть осущесвлено,

начиная с сообщений е-почты, подделки IP адресов, подделки DNS и,

заканчивая подделкой MAC

адресов. В случае е-почты это выражается в отправке писем под чужим именем с

вложенными в них вирусами. При этом использкется SMTP (Simple Mail

Transfer Protocol), в котором не

требуется аутентификация отправителя. Так весьма просто рапространять, например,

червевые вирусы или получать обманным путём данные аутентификации пользователя.

Подлог DNS (DNS poisoning),

используется подложный DNS сервер, который отправляет пользователей совсем по

другим (ложным) адресам, а не по желаемым. Таким образом можно перенаправить e-почту или другую информацию.

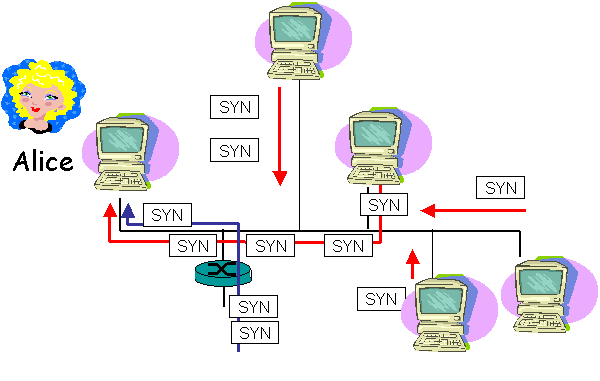

IP identiteedi vargus on seotud jagatud teenusetõkestamise ründega (DDoS

- Distributed Denial of Service attack). DDoS -атака

- Distributed Denial Of Service Attack (распределённая атака типа "отказ

от обслуживания") является аналогичной DOS атаке, но различается в

том, что DDoS атака производится с большого

количества ПК. В простейшем случае для этого можно использовать протокол ICMP (Internet Control Messaging

Protocol) для ответа на пакеты. Если составить такой PING пакет, который напрвляется на всю

сеть с адресом доставки объекта атаки, то в ответ каждый компьютер сети

посылает сообщение атакуемой системе, что ведёт к её перегрузке.

Рисунок 4‑1. Распределённые атаки на обслуживание

(DDoS) (Источник: Learning

Materials for Information Technology Professionals (EUCIP-Mat))

Обычно DoS атаками являются ping of death (неимоверное число обращений

к программе) и переполнение буфера (buffer overflow). За защиту от PING (Packet Internet

Groper - короткое сообщение, посылаемое для проверки наличия и готовности

сетевого компьютера) атак в настоящее время

ответственным является соответствующий порт сервера. Другим вариантом атаки является отсылка

атакуемому компъютеру пакет (SYN) TCP для создания соединения. Если одновременно их высылать от

множества компьютеров в большом колличестве, то работа системы нарушается.

Ещё одной

формой подложной идентификации является подделка

сетевых адресов. Идентификация MAC проводится в соответствии с ARP (протокол для преобразования физических MAC-адресов в логические

IP-адреса) при помощи широковещательной передачи запроса. Однако компьютер не должен ждать

запроса и может сам послать запрос со своим MAC адресом, что можно использовать

для отправки ложного подтверждения. Компьютер посылая ложный ARP пакет для компьютера-отправителя, как бы инструктирует его посылать пакеты, предназначенные для истинного

адресата, по ложному адресу. Ложный ARP пакет для первого компьютера приводит к

принудительному обновлению его ARP кэша. В обновленном ARP кэше IP адрес

компьютера истинного адресата будет соотнесен с МАС адресом компьютера-подлога.

Такой вид атаки называют атакой «человек посередине» - термин в криптографии, обозначающий ситуацию, когда

атакующий способен читать и видоизменять по своей воле сообщения, которыми обмениваются

корреспонденты, причём ни один из последних не может догадаться о его

присутствии в канале. Одной из форм такой атаки является захват портов (Port Stealing), когда учитывается особенность

коммутатора связывать каждый порт с определённым MAC адресом. Если

посылать пакеты с достаточно большой скоростью, то в сетевом устройстве изменяется соответствие порта и MAC адреса и пакеты

отправляются в компьютер злоумышленника.

Часто используемой формой атаки является фишинг (Phishing), целью которой является получение доступа к

конфиденциальным данным пользователей - логинам и паролям. Это достигается путём проведения массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов,

например, от имени банков, сервисов или внутри социальных сетей. Большинство методов фишинга сводится к тому, чтобы

замаскировать поддельные ссылки на фишинговые сайты под ссылки

настоящих организаций. Адреса с опечатками или субдомены часто используются мошенниками. В

письме часто содержится прямая ссылка на сайт, внешне неотличимый от настоящего, либо на сайт с редиректом. После того, как пользователь

попадает на поддельную страницу, мошенники пытаются различными психологическими

приёмами побудить пользователя ввести на поддельной странице свои логин и

пароль, которые он использует для доступа к определенному сайту, что позволяет

мошенникам получить доступ к аккаунтам и банковским счетам.

Для доступа в систему можно использовать и вирусные прграммы, получив прежде возможность

разместить их в системе. Например, к такого рода вредоносным прграммам

относятся различного вида Троянские вирусы.