2.4.4 Идентификация и аутентификация

Идентификация и аутентификация пользователя это разные действия. Первое, что делает пользователь, соединяясь с компьютером, это идентификация. Цель этой операции состоит в вводе пользователем своего пользовательского имени, личного кода, итд. Этот идентификатор должен быть зарегистрирован в базе данных пользователей. Затем система проверяет, является ли пользователь тем, за кого себя выдаёт. Это проверка идентификатора (личтности) пользователя, или аутентификация пользователя.

При аутентификации от пользователя требуется подтвердить свою личность, и для этого за основу берутся следующие понятия:

- Что-то, что пользователь знает

- Что-то, что у пользователя есть

- Что-то, чем пользователь является.

В первом случае метод аутентификации в общем состоит из запроса пароля. Введённый пароль сравнивается с сохранённымн паролем, и, если они совпадают, пользователь аутентифицирован.

Во втором случае аутентификация происходит, например, при

помощи чип-карты, которую пользователь должен вставить в считывающее

устройство.

В третьeм случае аутентификация происходит на основе физиологических параметров

(биометрия), например отпечатков пальцев.

Благодаря своей простоте аутентификация с помощью пароля получила наибольшее

распространение. Основная слабость этого метода в том, что пароль часто трудно

сохранить в секрете. Хороший пароль (например, случайная комбинация букв)

достаточно надёжен, но часто пользователи предпочитают пароли, которые легко

запомнить (например, важные даты). Такие пароли легко подобрать, и существуют

базы данных распространённых паролей и программы, использующие это базы данных

для незаконного проникновения в компьютерные системы через Интернет. Пароль

можно похитить визуально или с помощью электронного слежения: сотрудник может

подсмотреть пароль при вводе его на клавиатуре, или может использовать

программу, напоминающая процедуру аутентификации, чтобы пользователь

непреднамеренно свой ввёл сам.

Для защиты паролей от прослушивания, нужно применять их одностороннее

шифрование, т.е. алгоритм хеширования. Хеширование

это алгоритм одностороннего шифрования, при котором вычисляется контрольная

сумма какого-то файла, которая всегда одна и та же, если только файл не изменён

(например SH1). Пароли в системе сохраняются в зашифрованном виде и их

невозможно расшифровать к изначальному виду. Для проверки введённого

пользователем пароля, пароль зашифровывается тем же алгоритмом хеширования, и

полученный результат сравнивается с сохранённым в системе. Если аутентификация

происходит через терминал, то на сервер не передаётся незашифрованный пароль, а

применяется метод вызова-ответа (Challenge-Response) вместе с техникой

шифрования.

Симметричные криптосистемы не годятся для эффективной аутентификации. Например,

проиcходит покупка товара через интернет с помощью кредитной карты: если покупатель

и продавец договорились использовать симметричный ключ, то сообщение,

содержащее номер кредитной карты, можно открыть с помощью договорённого ключа.

Но как безопасно обмениваться ключом симметричного шифрования междy партнёрами?

Ключ нельзя просто переслать, поскольку третье лицо может захватить ключ и с

его помощью расшифровать отправленный номер кредитной карты. Поэтому

современные каналы безопасной связи используют для аутентификации ассиметричное

шифрование.

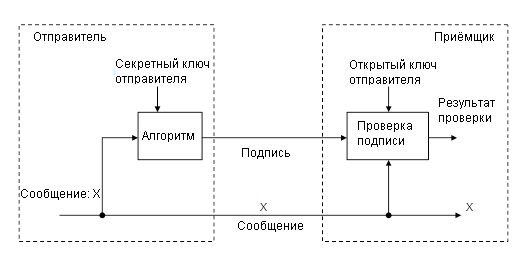

В ассиметричном шифровании используются два ключа шифрования, которые связаны другс другом сложным алгоритмом шифрования, (например RSA), который исключает получение одного ключа из другого. Данные, зашифрованные одним ключом, можно расшифровать с помощью другого, и наоборот. Один из ключей называется открытым, поскольку он доступен каждому, а другой закрытым, поскольку доступен лишь пользователю. Таким образом, один пользователь, знающих открытый ключ второго пользователя, может послать ему защищённые данные, расшифровать которые сможет только тот пользователь своим личным ключом. Для распознания пользователя при использовании цифровой подписи, пользователь зашифровывает хеш передаваемых данных своим закрытым ключом, а для проверки аутентичности пользователя можно расшифровать переданный хеш открытым ключом пользователя и сравнить с хешем, полученному по этому же документу. Ассиметричное шифрование лежит в основе инфраструктуры открытого ключа и на сегодня считается самым безопасным средством защиты данных и аутентификации.

Рисунок 2‑14. Примемение цифровой подписи (Иточник: Learning Materials for Information Technology Professionals (EUCIP-Mat))

Процедура сильной аутентификации должна содержать несколько и ранее описанных механизмов аутентификации. Примером сильной аутентификации является аутентификация цифровой подписью, для чего пользователю нужно представить свой личный ключ с помощью чип-карты, доступ к которой в свою очередь защищён паролем.