4.1.1 Erinevad ohuallikad

Võrguturve on oluline teema, kuna tänapäeval ei ole reeglina arvutit, mis poleks võrku ühendatud ja seega on iga sisselülitatud arvuti potentsiaalne võrguründe ohver. Ründeohud võrgule, serveritele ja arvutitele võivad saada alguse erinevatest allikatest. Reeglina on kaasaegsed arvutid ühendatud internetti, mis on oluline äri- ja suhtluskeskkond, seda kasutavad riigiasutused kodanikega suhtlemisel ja interneti kaudu edastatakse konfidentsiaalseid isikuandmeid. Interneti muutumine peamiseks infovahetuskanaliks muudab selle atraktiivseks erinevatele subjektidele, kes soovides pahatahtlikult peatada teatud võrguteenuste toimimise üritades neid teenuseid blokeerida või tahtes enda valdusse saada ja ära kasutada teatud konfidentsiaalset informatsiooni võrguliiklust pealt kuulates. Peale selle võib olla tegu ka lihtsalt teatud isiku väärastunud eneseteostusega, mis viib erinevate viiruste või rämpsposti tootmiseni, mis koormab võrku ja arvutite ning serverite ressurssi ja üritab enda valdusse saanud arvutit muuta enda hävitusplaani tööriistaks, mis omakorda muutub ohuks võrguturvalisusele. Seetõttu on väga oluline kaitsta enda võrgu turvalisust.

Võrguründed võib jagada kas passiivseteks või aktiivseteks. Esimesel juhul on tegemist võrguliikluse autoriseerimata pealtkuulamisega ja teisel juhul võib ründaja modifitseerida, kustutada või luua uut infot. Sellest tulenevalt jaotuvad ründeid eesmärkide järgi:

- Juurdepääsu rünne (Access attack) on püüd saada juurdepääs ressurssidele, millele isikul pole juurdepääsuõigust.

- Andmete moonutamine (Modification attack) on üritus muuta informatsiooni võõras süsteemis.

- Teenusetõkestamise rünne (Denial of service attack) on üritus tõkestada mingit võrguteenust või tervet võrku toimimast. Kui süsteem on hõivatud libapäringutele vastamisega siis takistab see autoriseeritud kasutajatel süsteemi pääsemist.

Üks võimalik passiivse ründe variant on võrguliikluse pealtkuulamine (Sniffing). Sel moel võib sissetungija tuvastada konfidentsiaalseid andmeid, näiteks kasutaja identifitseerimise või autentimisega seotud võrguliiklust, mida hiljem saab kasutada võrku sisenemiseks ja edasiseks kahjutekitamiseks. Autentimisinfo pealtkuulamist, salvestamist ja hiljem selle abil serverile juurdepääsu üritamist nimetatakse kordusründeks (Replay attack). Teine meetod on kasutada arvuti avatud porte info varastamiseks. Avatud portide tuvastamine on suhteliselt elementaarne ja utiliidid on selleks olemas igas arvutis (telnet). Samas on olemas ka tõhusamaid vahendeid (Port scanners), mis oskavad skaneerida üle kõik ründobjektiks valitud arvuti pordid ja tuvastada, millised nendest on avatud. Samu vahendeid saab kasutada ka selleks, et kontrollida enda arvuti turvalisust.

Ründestsenaarium on harilikult järgmine:

- Portide skaneerimine, mille alusel tuvastatakse aktiivsed teenused süsteemis ja nendega seotud programmid, et identifitseerida haavatavad kohad

- Võrgu pealtkuulamine, et tuvastada edasisi elemente ründe laiendamiseks

- Sissetung süsteemi

Aktiivse ründe alla kuulub paroolide äraarvamine (Password guessing attack) süsteemi sissetungimiseks. See jaguneb omakorda:

- toorejõu ründeks (Brute-force attack), mille puhul pikema perioodi vältel üritatakse järjest paroole genereerides ja süsteemi sisestades leida õige. Selle vastu aitab kui kasutada pikka numbrite, kirjavahemärkidega ja tähemärkidega parooli ja samuti kasutades parooli lukustamise poliitikat süsteemides.

- Sõnaraamatu ründeks (Dictionary attack), mis kasutab etteantud sõnaraamatut paroolide äraarvamiseks.

Olulised ohud on seotud identiteedi

muutmise ehk tüssamise (spoofing) rünnetega. Viimase eesmärk on teha midagi

halba hoidudes enda tuvastamisest aga samas ka kirjavahetuse vargus. Identiteedi

muutmist saab teha erinevatel tasemetel, alates e-posti sõnumitest, IP

aadresside võltsimisest, DNS'i võltsimisest kuni MAC aadresside võltsimiseni.

E-posti puhul kujutab see viirustega sõnumite saatmist kellegi teise nime alt

ja selleks kasutatakse ära SMTP (Simple Mail TransferProtocol) protokolli, mis

võib lubaba saata autentimata isikul infot. Sel kujul on lihtne levitada võrgus

ussviiruseid või petta kasutajatelt välja nende autentimisinfot, kuna

pahaaimamatud kirjasaajad ei oska arvata, et nende töökaaslaselt tulnud sõnum

on tegelikult hoopis teiselt pahade kavatsustega saatjalt.

DNS'i võltsimisel (DNS poisoning)

kasutatakse liba DNS serverit, mis suunab kasutajad hoopis teistele

aadressidele kui kasutajad soovisid. Selle ründega saab ümber suunata

kasutajate e-posti või teha igasugust muud ümbersuunamist, kuna DNS server on

keskne nimelahenduse süsteem.

IP identiteedi vargus on seotud jagatud teenusetõkestamise ründega (DDoS

- Distributed Denial of Service attack). Lihtsamal juhul saab selleks ära

kasutada arvutite ICMP (Internet ControlMessagingProtocol) pakettidele

vastamist. Kui koostada selline PING pakett, mis suunatakse kogu võrgule ja

sihtaadressiks on määratud ründeobjekt, siis vastuseks saadab iga võrguarvuti

teate sihtsüsteemi ja see koormatakse nii üle, et ta lakkab normaalselt

funktsioneerimast.

Tavalised DoS ründed on surmaping

(ping of death) ja puhvriuputus

(buffer overflow), mille puhul saadetakse rünnatavasse süsteemi suuremaid

pakette kui süsteem suudab vastu võtta ja see lakkab toimimast. PING rünnakute

kaitseks on tänapäeval enamasti vastav port serverites ja ka kliendiarvutites

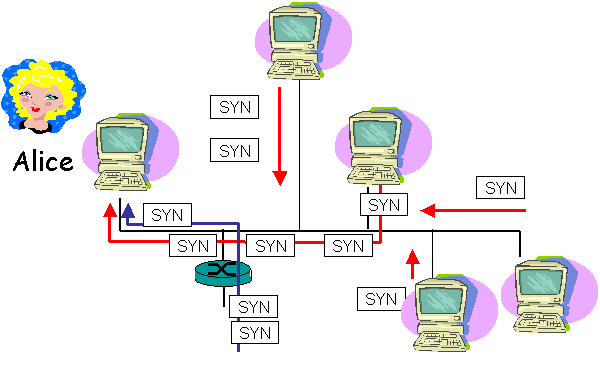

keelatud. Teine variant on saata sihtarvutile pakett (SYN) TCP ühenduse

loomiseks. Kui neid pakette saata korraga paljudelt arvutitelt suures koguses

siis halvatakse süsteemi töövõime.

Joonis 4‑1, Hajutatud teenusetõkestamise rünne (DDoS) (Allikas: Learning Materials for Information Technology Professionals (EUCIP-Mat))

Veel üks identiteedivarguse vorm on võrguaadressi võltsimine. MAC aadressi tuvastamine toimub ARP leviedastuse abil. Aga arvuti ei pea ootama leviedastuse päringut vaid võib saata ka ise võrku ARP teate enda MAC aadressiga ja seda saab ära kasutada valekinnituse saatmiseks. Sel kujul saadetakse teisele arvutile mõeldud paketid võltsaadressiga arvutile ja see saab omakorda neid pakette muuta ning siis õigele sihtarvutile edastada. Sellist rünnakut nimetatakse vahendusmehe ründeks (Man-in-the-middleattack). Üks selle ründe vorm on kommutaatori (Switch) pordi ülevõtmine (Port Stealing), mille puhul kasutab ründaja ära kommutaatori omadust siduda iga port kindla MAC aadressiga. Ründaja saadab mitmeid ARP pakette teele, kus lähteaadress on ohvri MAC aadress ja sihtaadress on ründaja MAC aadress. Kui saata pakette piisavalt kiiresti siis lülitab võrguseade portide seosed MAC aadressidega ümber ja saadab ohvrile saadetud paketi ründaja arvutisse.

Sageli kasutatav ründevorm on petmine (Phishing), mille käigus üritatakse kasutajatelt välja petta nende autentimisinfot (paroole, kasutajanime, jne) suunates kasutaja mingile veebilehele, mis sarnaneb mõnele tuntud veebiteenusele (näiteks internetipanga avaleht). Kasutaja sisestatud paroolid saadetakse aga hoopis petturite andmebaasi.

Süsteemidesse sissepääsuks saab kasutada ka pahavara abi, mis eelnevalt süsteemi ründajale juurdepääsetavaks muudab. Näiteks on sellised pahavara variandid Trooja programmid, mis loovad süsteemi tagaukse sissetungimiseks.

Eesmärgiks võrgu turvalisusel on garanteerida saatja ja vastuvõtja andmevahetuse kaitstus ja andmete õigsus, et välistada pettuse variandid, ja tagada andmete kättesaadavus. Sellega seoses on vaja tagada andmete konfidentsiaalsus, puutumatus, autentsus ja käideldavus. Täpsemalt peab olema võimalik andmevahetuse osapooltel vahetada andmeid konfidentsiaalselt (Confidentiality) ja kontrollida, et andmed on tulnud õigelt saatjalt ehk autentsed (Authenticity) ja et andmed ei ole teel muudetud ehk tagada andmete puutumatus (Integrity). Andmete käideldavus (Availability) tähendab, et kasutajad saavad oma andmetele vabalt juurde ja on välistatud teenuse tõkestamine võrguründe abil.